Nei giorni scorsi Maurizio ci ha sfidato a trovare un modo per impedire l’accesso al nostro Mac da parte di un malintenzionato. Abbiamo visto come, nella sciagurata eventualità di un furto, sono poche le misure che impedirebbero al ladro di scovare i nostri dati, ed applicarle può risultare addirittura controproducente. Esistono però delle applicazioni che consentono alla vittima di un furto di ottenere preziose informazioni sul ladro, qualora questi utilizzasse il computer rubato. Una di queste è Prey, un servizio gratuito composto da due diverse parti. La prima è un piccolo demone (o, come indicato sul sito, agente) che viene installato sul proprio computer. Questo, quando attivato, è in grado di raccogliere in maniera silenziosa, ovvero senza notificare l’utente, informazioni sulla sessione in corso. Ad esempio recupera l’indirizzo ip della macchina, scatta foto dalla webcam integrata, scatta screenshot etc. La seconda parte è invece un account sui server preyproject, da cui è possibile svegliare il demone, ed al quale vengono inviate le informazioni raccolte.

Per utilizzare Prey è sufficiente scaricare l’immagine disco contenente l’agente. L’opportunità di creare un conto ci verrà offerta durante la procedura d’installazione. Ci sono due tipologie di account: una gratuita, alla quale si possono collegare fino a tre dispositivi e presenta alcune limitazioni; una pro, che toglie le limitazioni, ma che costa decisamente tanto.

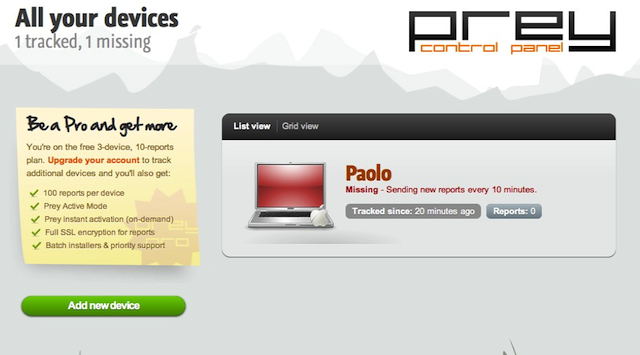

Accedendo all’account, nella pagina iniziale troviamo la lista di tutti i dispositivi sui quali abbiamo installato il demone, con specificato il loro stato, “Missing” o “Ok”.

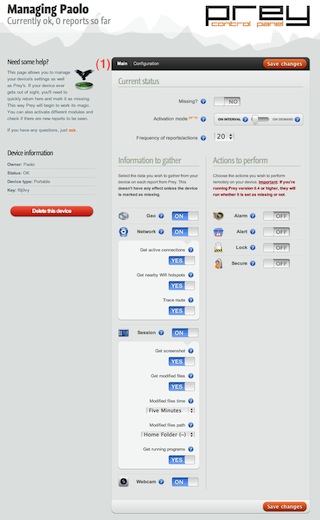

Cliccando su un dispositivo accediamo alla sezione “Main” (1), dove possiamo determinare quali azioni far compiere all’agente e con quale frequenza, oltre che marcare il dispositivo come perduto. Come accennavo in precedenza, il demone può geolocalizzare il computer, ottenere informazioni sulla rete alla quale è collegato, scattare uno screenshot, scattare una foto dalla iSight, ma anche mostrare un messaggio d’allarme, bloccare il computer, eliminare i cookies dei browser ed altro ancora.

Cliccando su un dispositivo accediamo alla sezione “Main” (1), dove possiamo determinare quali azioni far compiere all’agente e con quale frequenza, oltre che marcare il dispositivo come perduto. Come accennavo in precedenza, il demone può geolocalizzare il computer, ottenere informazioni sulla rete alla quale è collegato, scattare uno screenshot, scattare una foto dalla iSight, ma anche mostrare un messaggio d’allarme, bloccare il computer, eliminare i cookies dei browser ed altro ancora.

Se il computer non fosse connesso ad internet, sui dispositivi dotati di scheda wireless il demone cercherà automaticamente le reti wi-fi disponibili e vi si connetterà.

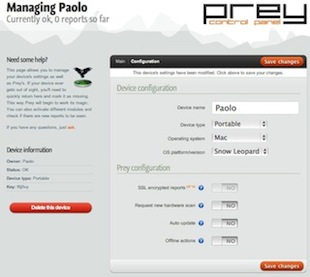

Dalla seconda schermata, “Configuration”, possiamo appunto configurare alcune opzioni del programma, come l’aggiornamento automatico che consiglio, poiché è molto facile dimenticarsi di averlo installato.

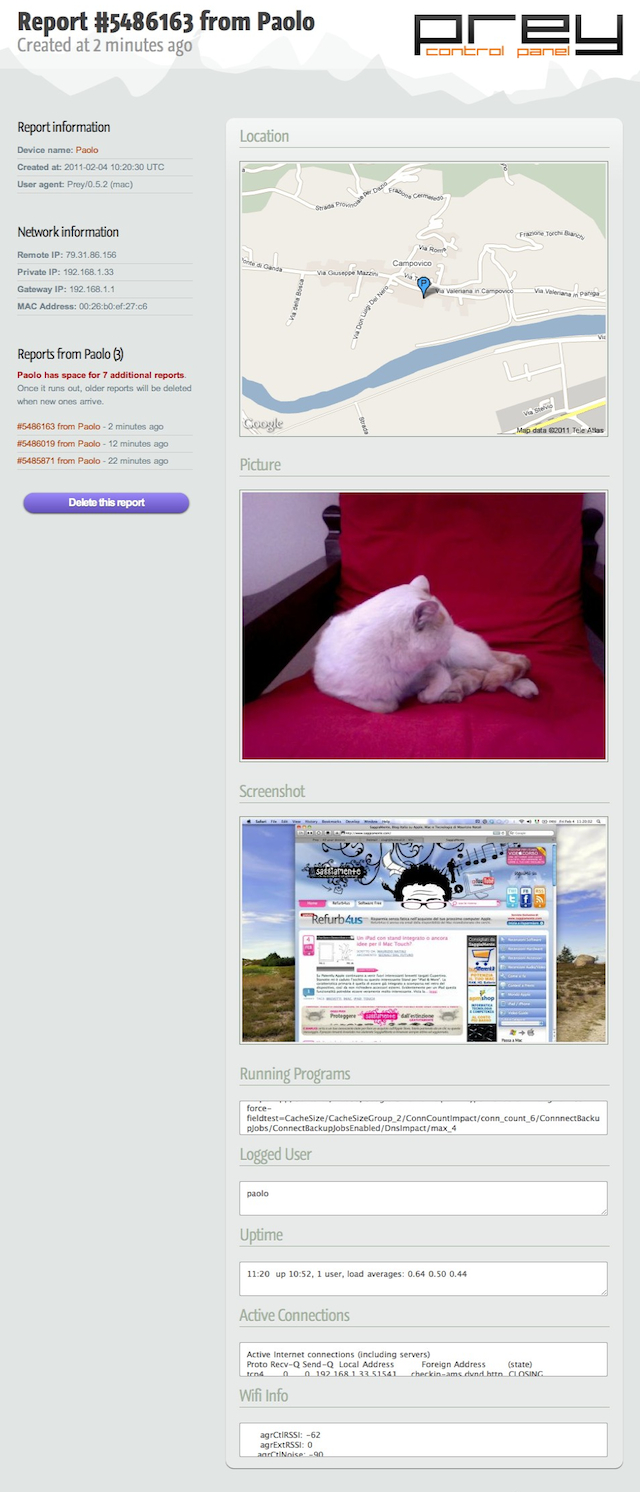

Una volta marcato un dispositivo come perduto, ci arriveranno via mail i rapporti – o meglio, dei link ai rapporti – che conterranno in dettaglio tutto ciò che abbiamo specificato nell’account. Vediamo un esempio:

La geolocalizzazione non sempre funziona. Talvolta essa è veramente precisa, altre volte invece sbaglia anche di qualche provincia. Naturalmente questo non dipende dal programma in sé, piuttosto dall’ISP e dal server a cui veniamo connessi. Quindi va un po’ a fortuna, ma quantomeno vi darà un’idea sulla zona del globo in cui andare a stanare il malfattore.

Per coloro che usano firewall come LittleSnitch o Hands Off!, può essere necessario consentire a Prey di effettuare e ricevere connessioni. Per farlo basta marcare il dispositivo come perduto, attendere l’eventuale avviso del firewall e accordare all’agente gli opportuni permessi.

Per quanto a mio parere non abbia molto senso installare questa applicazione su un computer fisso, per i dispositivi portatili è un “must”. Leggerissima, invisibile e soprattutto gratuita, in caso di furto essa ci offre una concreta possibilità di identificare il ladro e recuperare il dispositivo.

PRO

Preziosissima in caso di furto

Preziosissima in caso di furto

Interfaccia intuitiva e piacevole

Interfaccia intuitiva e piacevole

Il demone è open source e multi piattaforma

Il demone è open source e multi piattaforma

CONTRO

![]() L’account pro è molto caro

L’account pro è molto caro

![]() Il sito web non è localizzato in italiano.

Il sito web non è localizzato in italiano.

![]() Non c’è una versione del demone per iOS

Non c’è una versione del demone per iOS

Oltre a richiedere rispetto ed educazione, vi ricordiamo che tutti i commenti con un link entrano in coda di moderazione e possono passare diverse ore prima che un admin li attivi. Anche i punti senza uno spazio dopo possono essere considerati link causando lo stesso problema.

Oltre a richiedere rispetto ed educazione, vi ricordiamo che tutti i commenti con un link entrano in coda di moderazione e possono passare diverse ore prima che un admin li attivi. Anche i punti senza uno spazio dopo possono essere considerati link causando lo stesso problema.