Scenario: un malintenzionato ha il nostro Mac tra le mani. Defence in Depth scopre un terribile bug di Lion per cui si può riuscire a leggere e modificare la password del nostro account. Beh, per la verità basta riavviare in modalità single user e si può facilmente cambiare la password di qualsiasi account presente sul Mac anche senza dover essere loggati. Detto questo, giusto per avere il quadro completo, la problematica emersa è comunque evidente e potrebbe celare retroscena potenzialmente più preoccupanti.

Vediamo come funziona il tutto. Scrivendo sul terminale con qualsiasi account, anche non amministrativo, la riga seguente e sostituendo a “saggiamente” il nome dell’utente:

[code]dscl localhost -read /Search/Users/saggiamente > ~/Desktop/search.txt [/code]

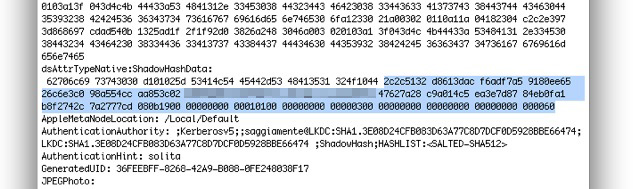

si otterrà un file search.txt sulla scrivania. Aprendolo con textedit e cercando “ShadowHashData:” troverete un codice simile al seguente:

La prima parte di codice è uguale per tutti mentre quella evidenziata è la password dell’account con crittografia SHA512. Utilizzando uno script python come questo si potrebbe tentare una sorta di brute force sulla stessa per tentativi e, alla fine, il malintenzionato potrebbe riuscire a scoprire la password. A quel punto con un altro comando da terminale (sempre sostituendo “saggiamente” con il nome utente):

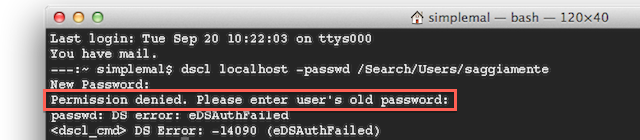

[code]dscl localhost -passwd /Search/Users/saggiamente[/code]

si può impostare un nuova password potendo rispondere al quesito “password precedente”, che altrimenti genera un errore:

Siamo tutti in pericolo? Probabilmente no ma ciò non toglie che Apple debba porre un rimedio prima possibile.

Oltre a richiedere rispetto ed educazione, vi ricordiamo che tutti i commenti con un link entrano in coda di moderazione e possono passare diverse ore prima che un admin li attivi. Anche i punti senza uno spazio dopo possono essere considerati link causando lo stesso problema.

Oltre a richiedere rispetto ed educazione, vi ricordiamo che tutti i commenti con un link entrano in coda di moderazione e possono passare diverse ore prima che un admin li attivi. Anche i punti senza uno spazio dopo possono essere considerati link causando lo stesso problema.