La scorsa estate aveva tenuto banco il caso di Hacking Team, la cui violazione del sistema informatico aveva fatto emergere dettagli preoccupanti, nonché strumenti per il controllo delle attività su dispositivi iOS, principalmente sottoposti a jailbreak, ma anche senza rilevanti modifiche al sistema visto che la società deteneva un certificato digitale per lo sviluppo di applicazioni destinate alla distribuzione enterprise (fuori dall’App Store, tramite profili di configurazione dedicati che delimitano la disponibilità a ristretti gruppi di utenti; l’ambito lavorativo è in tal senso l’esempio più celebre). Dopo le controversie, di Hacking Team se n’è sentito parlare molto meno in pubblico. Solo recentemente il nome è ricomparso all’interno di fatti di cronaca internazionale, nonché in un curioso caso trattato su Ars Technica.

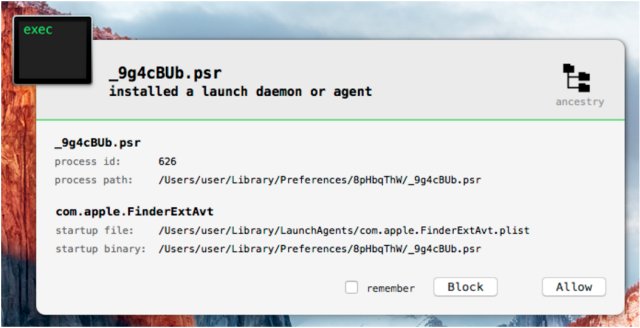

I primi segnali arrivano il 4 febbraio scorso, quando un nuovo malware per Mac viene caricato sulla piattaforma VirusTotal; tuttora sono pochi i software di sicurezza che lo riconoscono. Nel frattempo due ricercatori di settore, già noti in ambito Apple, avviano le loro indagini su quanto a disposizione, coi primi risultati resi noti nelle ultime ore. La prima analisi è a cura di Pedro Villaça: il codice malevolo si basa in larga parte su quanto già noto proveniente da Hacking Team, con alcune lievi varianti come firme digitali risalenti ad ottobre 2015, tre mesi dopo il grande leak, e la verifica della versione di OS X su cui il malware è in esecuzione. Il file principale “Bs-V7qIU.cYL” viene inserito nella Libreria dell’utente, nella sottocartella Preferences, dove a sua volta è creata un’altra sottocartella denominata “8pHbqThW”. Un’analisi complementare condotta da Patrick Wardle (in precedenza noto per vulnerabilità rinvenute in GateKeeper) ha fatto emergere ulteriori caratteristiche, come l’uso di file binari dotati delle stesse misure di crittografia adottate da Apple per i suoi software; inoltre il pezzo malevolo è contenuto in un pacchetto d’installazione espressamente sviluppato allo scopo di rendere meno semplici le ricerche.

La buona notizia? Almeno questa specifica versione del malware non sembra avere efficacia, dato che a parte avviarsi insieme al sistema l’unica altra caratteristica è il contatto di un indirizzo IP remoto inattivo (sebbene non da molto: stando alle analisi, funzionava fino a gennaio). È probabile poi che le funzionalità antimalware integrate in OS X siano già state aggiornate, o quantomeno lo saranno presto, per bloccare la minaccia. Il puzzle rimane comunque incompleto: è oscura la modalità di ottenimento sui Mac delle vittime. L’ipotesi principale ricade su uno dei trucchi più semplici, ovvero il mascheramento come l’installer di una comune applicazione. Ancor più, non è possibile stabilire con certezza se sia effettivamente opera di Hacking Team oppure di altri che hanno riutilizzato quanto trapelato con poche modifiche. Vedremo se risulterà un caso isolato oppure porterà a novità nei prossimi tempi.

Oltre a richiedere rispetto ed educazione, vi ricordiamo che tutti i commenti con un link entrano in coda di moderazione e possono passare diverse ore prima che un admin li attivi. Anche i punti senza uno spazio dopo possono essere considerati link causando lo stesso problema.

Oltre a richiedere rispetto ed educazione, vi ricordiamo che tutti i commenti con un link entrano in coda di moderazione e possono passare diverse ore prima che un admin li attivi. Anche i punti senza uno spazio dopo possono essere considerati link causando lo stesso problema.