Il chip T2 dei Mac, la roccaforte della loro sicurezza, ha al suo interno una falla importante per cui non esiste una rapida risoluzione, come riportato nelle scorse ore da ZDNet. È vero e fa rabbrividire, ma si possono ridurre sensibilmente i rischi adottando le giuste precauzioni.

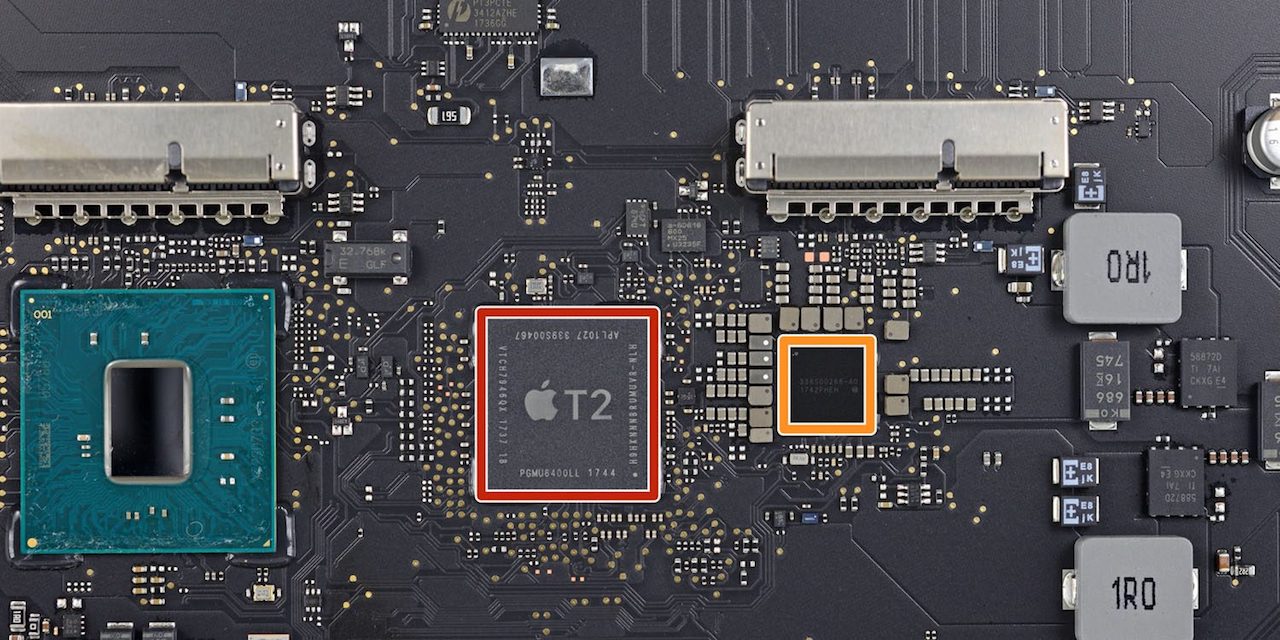

Il bug coinvolge di fatto una lunga serie di Mac degli ultimi anni, inclusi i recenti iMac 2020, e sfrutta essenzialmente una vecchia pratica “sotto traccia” già nota tra gli iDevice: il jailbreak. Vale la pena ricordare che il SoC T2 non è altro che una versione modificata dell’A10 Fusion, pensata qui per scopi più circoscritti, nello specifico: agire direttamente come controller per vari componenti (audio, FaceTime, SSD) nonché gestore di sicurezza per vari aspetti, come la fase di avvio del computer, la codifica dei file archiviati, elementi come password ed impronte digitali memorizzati nella Secure Enclave.

Esegue internamente bridgeOS, a sua volta variante di watchOS, ma l’utente non ha mai interazione diretta con esso, a parte in un caso: i MacBook Pro dotati di Touch Bar, che viene appunto pilotata dal chip T1/T2 e bridgeOS. Ciò lo rende un potenziale obiettivo di attacchi tanto quanto gli iPhone e gli iPad, dato che presenta fondamenta comuni.

L’inghippo parte proprio da qui: diverso tempo fa è stato rilasciato Checkm8, uno strumento per il jailbreak che copre qualsiasi dispositivo, a prescindere dal modello, con SoC Apple dall’A5 all’A11. Questo metodo sfrutta vulnerabilità in una zona molto sensibile, la bootrom, un firmware strettamente legato al SoC e caricato in sede produttiva; all’accensione del terminale è il primissimo codice che viene eseguito, passando poi la palla al resto del sistema. Bachi nella bootrom sono un guaio per Apple, dal momento che si trovano in una memoria in sola lettura ed una volta caricato non può essere soggetto a modifiche se non con una revisione hardware; dal momento che A12 e successivi risultano immuni, mentre Checkm8 ha fatto il suo debutto a settembre 2019, a Cupertino erano certamente già da tempo a conoscenza del problema, ponendovi rimedio alla prima occasione utile.

Per sfruttare la falla si deve avere accesso fisico al dispositivo

Essendo il T2 una variante dell’A10, era anch’esso potenzialmente coinvolto e questo è stato purtroppo confermato dai ricercatori di ironPeak. Oltre a Checkm8, è stato sfruttato a supporto anche un altro strumento: Blackbird. Il problema viene causato da un’interfaccia di debug, normalmente utilizzata da Apple solo durante lo sviluppo dei dispositivi, che è stata lasciata attiva nella bootrom dei prodotti commercializzati. Sfruttando un cavo speciale, i soprammenzionati mezzi software e le giuste conoscenze, è possibile far comportare il SoC come se si trovasse ad operare in un prototipo, dando all’utente l’accesso ad aree e funzionalità che non dovrebbero essere accessibili al di fuori dei laboratori californiani.

I risultati sui Mac T2 sono a dir poco catastrofici: il controllo del chip assicura ai malintenzionati l’accesso ai dati personali senza sforzi eccessivi e, in caso di furto, permette di scavalcare il blocco attivazione, che altrimenti nelle circostanze consuete renderebbe inutilizzabile il computer. Tutto davvero poco rassicurante.

Arriviamo però alla buona notizia: tutto quanto sopra descritto richiede l’accesso fisico al Mac. Ciò significa che chiunque voglia sfruttarlo deve avere il tempo necessario a mettere in opera l’exploit, oppure rubarlo per recuperare altrove i dati con calma. Ciò significa pure che per minimizzare i rischi è sufficiente rispettare una delle regole più semplici della sicurezza informatica, ossia mai lasciare un dispositivo incustodito in luoghi pubblici (né in bella vista in altri più privati ma non di casa propria, come le camere d’albergo) e/o in mani non fidate, a maggior ragione se lo si utilizza in contesti lavorativi o politici, golose prede per questo tipo di vulnerabilità.

Niente panico, quindi, anche se ovviamente a rischio zero non si arriverà mai (i furti sfuggono inevitabilmente alla prevedibilità). Va detto anche che i futuri Mac dotati di Apple Silicon disporranno di un SoC al riparo dalla vulnerabilità qui descritta. Almeno fino a prova contraria.

Oltre a richiedere rispetto ed educazione, vi ricordiamo che tutti i commenti con un link entrano in coda di moderazione e possono passare diverse ore prima che un admin li attivi. Anche i punti senza uno spazio dopo possono essere considerati link causando lo stesso problema.

Oltre a richiedere rispetto ed educazione, vi ricordiamo che tutti i commenti con un link entrano in coda di moderazione e possono passare diverse ore prima che un admin li attivi. Anche i punti senza uno spazio dopo possono essere considerati link causando lo stesso problema.