Brutta giornata sul fronte della sicurezza, con la notizia di un bug piuttosto rognoso, sia per l’applicazione coinvolta sia per i suoi potenziali effetti. La maggior parte di coloro che abbia avuto a che fare almeno una volta col Terminale di macOS si sarà pure imbattuto nel comando “sudo”, che permette di confermare determinate operazioni attraverso l’inserimento della password utente, confermando così che si sta agendo con diritti di amministratore. Dietro al comando c’è un’app vera e propria ad eseguirlo, adottata non solo dal sistema operativo Apple ma anche da numerosi altri sistemi Unix-like, distribuzioni Linux incluse (Ubuntu è la principale a farne uso). Un suo bug permetterebbe purtroppo di ottenere privilegi di cui normalmente non si dovrebbe disporre, dando accesso all’utente “root”, come riporta ZDNet.

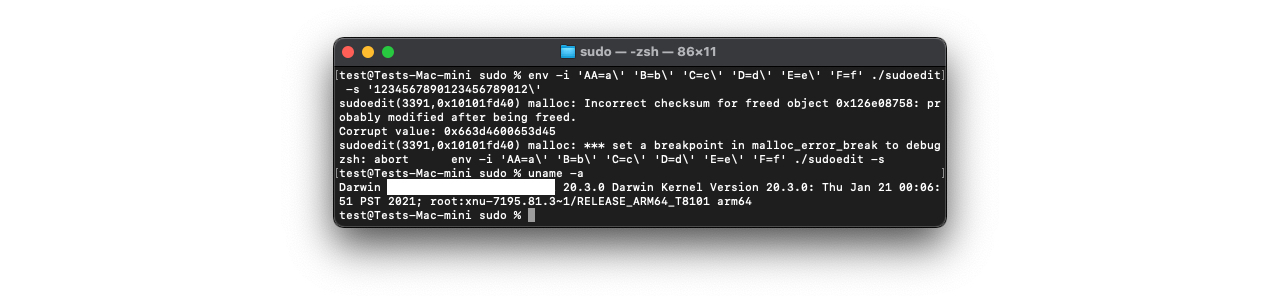

A qualcuno suonerà relativamente familiare la situazione sopra descritta. Non era già accaduto con High Sierra, qualcosa del genere? Concettualmente i due bug presentano la medesima finalità, ma quello di fine 2017 fu molto più grave perché alquanto facile da attuare; inoltre, ai tempi si trattava di una falla esclusiva di macOS, mentre stavolta coinvolge molti più sistemi operativi e rende la responsabilità di Apple meno diretta. La falla viene esposta quando l’app “sudo” viene sottoposta al cosiddetto “heap overflow” (che va a sovrascrivere dati caricati dall’applicazione nei blocchi di memoria ad essa assegnati), portando infine al conseguimento dei privilegi da utente “root”. Questo cosa comporta? Il “root” è solitamente tenuto nascosto, per buoni motivi essendo sfruttato prevalentemente dal sistema per compiere operazioni dietro le quinte non concesse agli utenti normali, nemmeno se amministratori. Chiunque avesse la possibilità di farne uso potrebbe quindi arrecare facilmente danni. A mitigare in parte la gravità del bug viene fortunatamente la necessità da parte dei malintenzionati di ottenere un primo accesso al sistema, attraverso l’installazione di un malware oppure forzando un altro account. Come spesso vale in casi simili, quindi, l’attenzione e il buonsenso nell’uso del computer sono le prime armi a propria disposizione per non finire nei guai.

Inizialmente si riteneva che la vulnerabilità non riguardasse macOS, ma le speranze sono svanite a seguito di ulteriori verifiche, confermando l’applicabilità anche all’aggiornamento 11.2 di Big Sur rilasciato lunedì (che nel frattempo risolve altri bachi importanti, sistemati pure su iOS con la 14.4). La buona notizia è che Apple è già stata allertata e l’ultima versione di “sudo”, rilasciata lo scorso 26 gennaio, va a chiudere il bug; una volta fatte le dovute verifiche per assicurarsi il corretto funzionamento, sarà quindi sufficiente un piccolo update supplementare (non solo per Big Sur, ma pure per Catalina e Mojave che ricevono ancora rilasci di sicurezza) per considerare risolta anche qui la questione una volta per tutte com’è già avvenuto su Linux.

Oltre a richiedere rispetto ed educazione, vi ricordiamo che tutti i commenti con un link entrano in coda di moderazione e possono passare diverse ore prima che un admin li attivi. Anche i punti senza uno spazio dopo possono essere considerati link causando lo stesso problema.

Oltre a richiedere rispetto ed educazione, vi ricordiamo che tutti i commenti con un link entrano in coda di moderazione e possono passare diverse ore prima che un admin li attivi. Anche i punti senza uno spazio dopo possono essere considerati link causando lo stesso problema.